HTB練習紀錄 — Headless

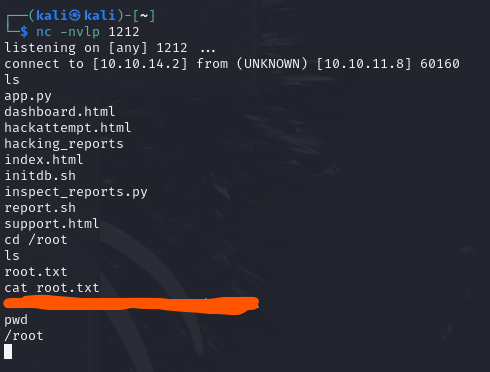

上一章節的最後,魔法讓介面看上去比較眼熟,實際上直接下指令也行

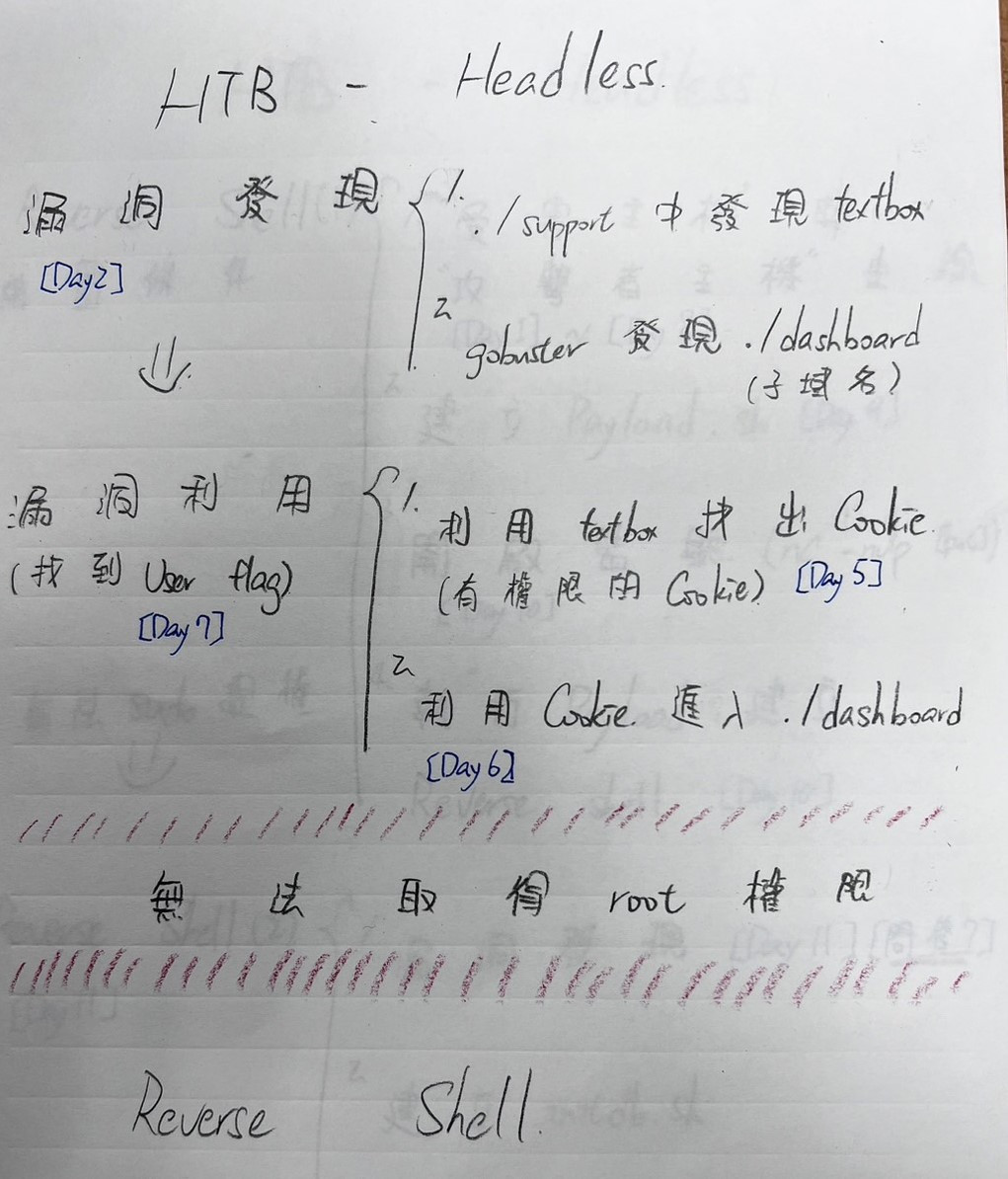

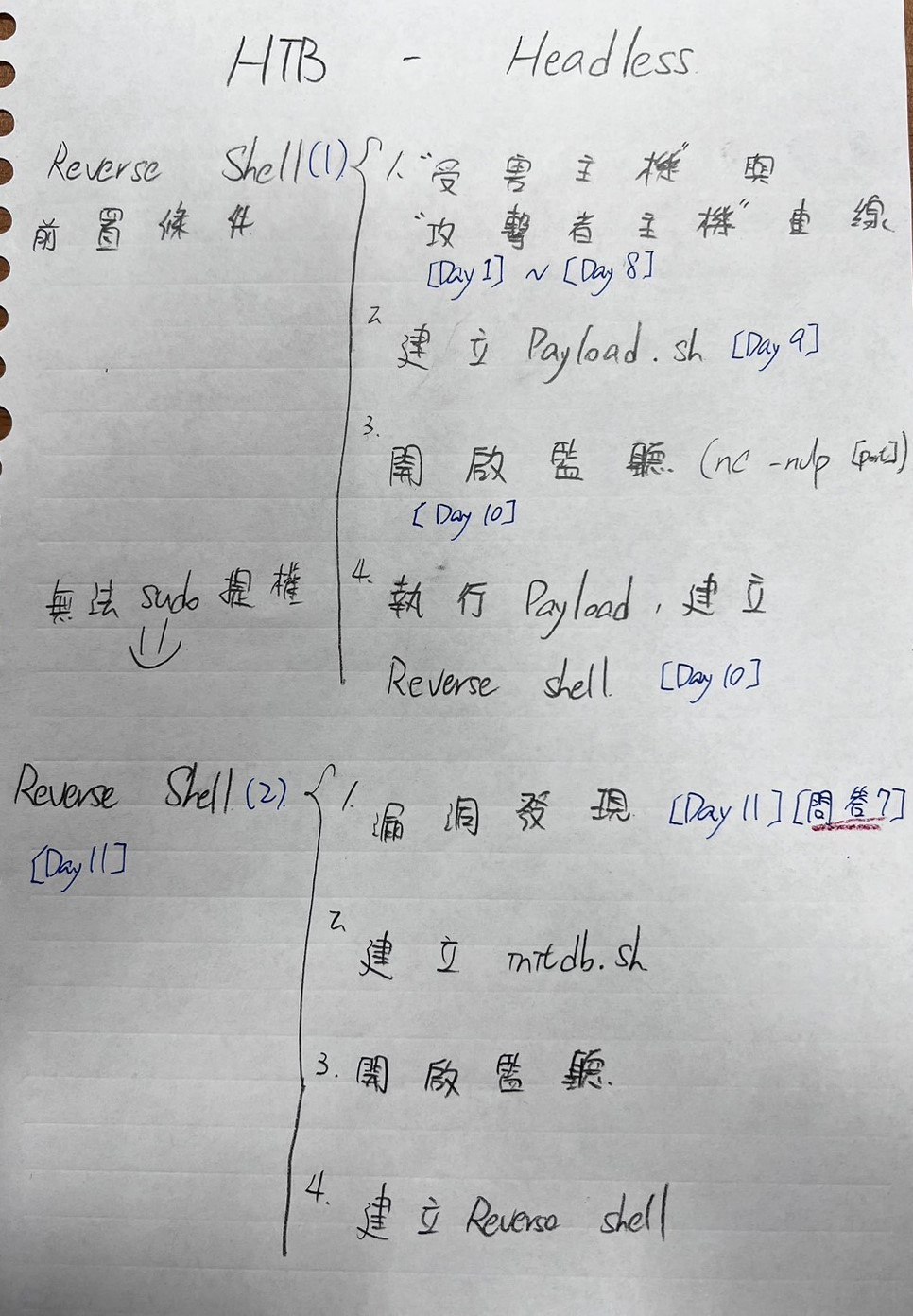

簡單釐清做題目的思路,大致上做了三件事:

漏洞發現 => 漏洞利用 => Reverse Shell(01) => Reverse Shell(02)

過程中遇到的問題:

雖然還有部分問答尚未發表,不過HTB的Headless算是告一段落了。

後續會接著補充之前的問答,還有文章的空間會去研究一下 "Payload",畢竟不同情況下會使用不同的Paydload。該去哪學、該怎麼學也是個問題。

如果有想問的問題可以私訊,或是歡迎直接在下方提問。iT上的大神肯定比我厲害,直接問大神是最準的。

(趁現在偷問,放一堆動畫貼圖,應該沒關係ㄅ...?)

今日仍是等待絲之鴿的一天

今日仍是等待絲之鴿的一天